Espionada em 2013 pela NSA, a presidente Dilma Rousseff voltou a ter suas comunicações grampeadas, desta vez pela Polícia Federal, que investiga o ex-presidente Lula

Você sabe o que o grampo telefônico de Luiz Inácio Lula da Silva, a prisão do vice-presidente do Facebook para a América Latina Diego Dozdan e a disputa entre Apple e FBI têm em comum? Simples: a criptografia – ou a ausência dela, no caso mais recente envolvendo também a atual presidente do Brasil, Dilma Rousseff. Vítima de um monitoramento da agência nacional de segurança dos Estados Unidos, a NSA (na sigla em inglês) em 2013, a presidente não aprendeu a usar criptografia, como bem lembrou o ex-agente da agência Edward Snowden. Se ela e Lula usassem criptografia, o grampo telefônico simplesmente não teria funcionado. É o que fazem outros estadistas como Barack Obama, presidente dos EUA, e Angela Merkel, chanceler da Alemanha.

E é exatamente para garantir a privacidade dos seus usuários, especialmente frente aos pedidos cada vez mais frequentes dos governos por dados, que grandes empresas de tecnologia planejam aumentar sua segurança. De acordo com o jornal britânico “The Guardian”, Facebook – que é dono do WhatsApp –, Google e Snapchat estão aprimorando seus sistemas. A medida ocorre, principalmente, após a polêmica que envolve a Apple e o FBI. Recentemente, as autoridades norte-americanas pediram à empresa acesso aos dados do iPhone de um dos terroristas responsáveis pelo ataque em São Bernadino. A Apple se negou a quebrar a criptografia do aparelho alegando que isso nunca foi feito e que uma vez feito poderia abrir uma porta para futuras invasões.

No Brasil, o Facebook também esteve envolvido em uma polêmica sobre a quebra de sigilo de seus usuários. O vice-presidente da rede social na América Latina Diego Jorge Dzodan foi preso no início de março por não ter liberado à Justiça brasileira informações de um usuário do WhatsApp, as quais seriam usadas para a produção de provas em uma investigação ligada ao crime organizado. Segundo a empresa, tais informações não poderiam ser liberadas, já que as conversas não são armazenadas.

Alvo frequente deste tipo de polêmica, o WhatsApp está estendendo um forte sistema de criptografia de ponta a ponta para sua base de usuários, o que significa que as mensagens dos usuários são protegidas dos criminosos virtuais e que ninguém – nem o WhatsApp ou qualquer outra pessoa – pode interceptar ou comprometer as mensagens. Segundo a empresa, nem mesmo por meio de grampo como foi feito pelas operadoras de telefonia a pedido da Justiça no caso envolvendo Lula dentro da Operação Lava-Jato. Ou seja, se tivesse ligado pelo WhatsApp, as conversas entre o ex-presidente e a presidente Dilma Rousseff seriam criptografas e dificilmente estariam nas mãos da imprensa ou mesmo da Polícia Federal tão rápido. “Tenha cuidado ao falar ao telefone se você é o presidente da república, especialmente com alguém que está sendo ivnestigado”, alertou o perito Ricardo Molina.

Mas, afinal, o que é criptografia?

O termo soa quase como um palavrão, mas não passa de uma forma de codificação, ou seja, de criar um código que protege os seus dados. Na criptografia, a informação é transformada da sua forma original em uma outra ilegível. Desta forma, ela só poderá ser conhecida pelo destinatário, detentor de uma chave secreta, o que torna a informação difícil de ser lida por alguém que não foi autorizado.

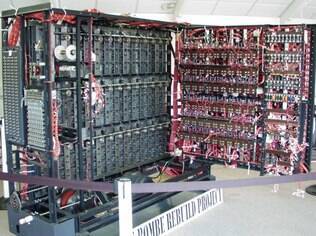

Apesar de parecer fácil, a Criptografia é um ramo da Matemática e parte da Criptologia. De fato, seu estudo cobre bem mais do que apenas cifragem e decifragem. É um ramo especializado da teoria da informação, que conta com contribuições de outros campos da matemática e do conhecimento, incluindo autores como Maquiavel, Sun Tzu e Karl von Clausewitz. Alan Turing, conhecido como o pai da computação, também é um dos grandes nomes do campo. Durante a II Guerra Mundial, o matemático trabalhou para a inteligência britânica num centro especializado em quebra de códigos e desenvolveu um sistema chamado “bombe” para traduzir os textos secretos dos alemães, gerados por máquinas de criptografia chamadas de “Enigma”. A “bombe” traduzia comunicações codificadas pela Enigma, transformando-as em uma mensagem compreensível (caso não tenha visto, o filme Jogo da Imitação conta a história de uma forma primorosa).

Já a criptografia moderna é basicamente formada pelo estudo dos algoritmos criptográficos que podem ser implementados em computadores. Além disso, é importante saber que há dois tipos de chaves criptográficas. Seu entendimento é essencial para compreender o funcionamento desse processo no ambiente digital: chaves simétricas, ou criptografia de chave única, e chaves assimétricas, também chamado de criptografia de chave pública.

Como funcionam cada tipo de criptografia?

Atualmente, os dois protocolos mais usados para proteção de dados na internet, o SSL (Secure Sockets Layer) e o TLS (Transport Layer Security), utilizam a criptografia simétrica para proteger os dados transmitidos e armazenados. No entanto, a criptografia simétrica propõe um desafio importante e que por anos foi impossível de ser resolvido segundo explica Erick Pedretti Nobre, gerente de desenvolvimento de negócios da CYLK. Como combinar uma chave secreta entre duas pessoas que querem se comunicar na internet e que não necessariamente se conhecem (ou seus computadores, no caso)?

De acordo com ele, a solução foi dada pela criptografia assimétrica, na qual se utiliza duas chaves distintas, mas que se complementam: um par de chaves composto pela chave pública e pela chave privada. A chave pública é liberada para todos que desejam se comunicar com o emissor, enquanto a chave privada fica em poder de quem a emitiu.

Segundo o perito Ricardo Molina, a chave pública, ou assimétrica, é aquela chave que vai junto com o pacote, mas escondida. “Imagine que você vai deixar uma bicicleta presa na porta da minha casa e que o pacote com a chave para soltá-la está embaixo do selim. Só eu e você temos essa informação, porém, um hacker ou um ladrão interessado em roubá-la irá vasculhar a bicicleta e, nesse caso, é bem capaz de achar o pacote com as chaves”. Nesse sentido, a chave privada é muito mais segura: “a chave privada neste caso seria nós dois termos chaves que são capazes de abrir o cadeado da bicicleta”, exemplifica. De acordo com o especialista, nem a criptografia é 100% segura, porém, se for realmente boa, pode levar anos para ser quebrada. No caso específico da Dilma, se a comunicação entre ela e o ex-presidente fosse criptografada a Polícia Federal só teria escutado ruídos na gravação.

Um exemplo de criptografia boa é o algoritmo mais usado atualmente, o RSA, denominado pelas iniciais dos seus criadores: Ronald Rivest, Adi Shamir e Leonard Adleman. O RSA foi o primeiro algoritmo a possibilitar criptografia e assinatura digital, e uma das grandes inovações em criptografia de chave pública (ou assimétrica). Nele, dois números primos são multiplicados para se obter um terceiro valor. Porém, descobrir os dois primeiros números a partir do terceiro é muito trabalhoso, ainda mais se esses dois números primos forem grandes. Imagine: para descobrir o resultado de uma multiplicação dessas será necessário usar muito poder processamento, tornando essa tarefa praticamente inviável. Basicamente, a chave privada no RSA são os números multiplicados e a chave pública é o valor obtido. Pareceu complicado? Um pouco, mas a questão é que para quebrar uma boa criptografia, quem quer que seja, precisará de vários computadores capazes de fazer essas e algumas outras contas.

Onde a criptografia está presente?

A criptografia é um elemento essencial para o cotidiano da internet e está presente na vida diária dos usuários que utilizam a tecnologia mesmo sem perceber. Atrelada a outras práticas de privacidade online, ela protege as contas de e-mail e dados pessoais, além de permitir transações financeiras e compras online em segurança.

A criptografia está presente inclusive nos certificados de redes sem fio, como o Wi-Fi. O WPA2 ou 802.11i que você vê nas especificações de equipamentos como roteadores e smartphones é um padrão mais confiável. Assim como o WPA, o protocolo de comunicação via rádio, o WPA2 provê autenticação e criptografia, propondo a garantia de confidencialidade, autenticidade e integridade em suas comunicações em redes sem-fio.

Então, se Lula tivesse usado o WhatsApp, não teria sido grampeado?

Segundo sua assessoria de imprensa afirmou ao iG, o WhatsApp está estendendo um forte sistema de criptografia de ponta a ponta, inclusive para chamadas de voz feitas pelo aplicativo. Quando a chamada é criptografada, não pode ser interceptada por terceiros. Essa melhoria já está implementada para a maioria das mensagens enviadas via WhatsApp e logo deverá estar em todas.

Outro programa bastante conhecido de voz por internet (VOIP), o Skype também utiliza criptografia nas ligações feitas entre usuários do serviço. O Skype usa o AES (Advanced Encryption Standard), também conhecida como Rijndael, solução utilizada também pelo governo dos Estados Unidos para proteger informações sensíveis.

Segundo Fabricio Tamusiunas, gerente de projetos do NIC.br, ligações VoIP podem ser criptografadas, mas não é uma premissa obrigatória. “A criptografia pode ser feita de diferentes maneiras. As maneiras mais eficientes de criptografia envolvem mecanismos que funcionem fim-a-fim, ou seja, 100% da mídia está sendo criptografada entre os dois participantes da chamada. Existem protocolos de rede especificados no IETF (Internet Engineering Task Force) para envio de mídia com e sem criptografia. O padrão usado para envio sem criptografia é o RTP (Real-time Transport Protocol) e com criptografia é o SRTP (Secure Real-time Transport Protocol).

Para que uma ligação seja grampeada, ele deve passar pela rede de quem deseja fazer o grampo. Algumas aplicações VoIP, para evitar problemas como firewalls, fazem a mídia passar pela rede da operadora VoIP, já outras preferem que o tráfego de mídia vá diretamente de um usuário para o outro, pois diminui custos com infraestrutura de rede. De acordo com Tamusiunas, nem o Whatsapp, nem o Skype, são muito claros quanto a capacidade deles de obrigarem o tráfego de voz a passar por suas redes.

Por que a criptografia é importante para mim?

Para Mark Surman, diretor executivo da fundação Mozilla, a criptografia não é um artigo de luxo: é uma necessidade. Agências governamentais e autoridades ao redor do mundo estão propondo políticas que irão prejudicar a segurança do usuário por meio do enfraquecimento da criptografia. A justificativa para essas mudanças muitas vezes é que uma forte criptografia beneficia e ajuda a proteger pessoas mal-intencionadas, como no caso de São Bernadino da Apple contra o FBI. “Respeitamos as preocupações dos agentes da lei, mas acreditamos que as propostas de enfraquecimento da criptografia – especialmente referente aos backdoors [isto é, de abrir uma porta dos fundos pela qual o governo poderia entrar quando necessário] – prejudicaria seriamente a segurança de todos os usuários da Internet”, defende Surman.

A maioria dos sistemas de comunicação modernos usam uma forte criptografia. Os aplicativos iMessage, Signal, Telegram e WhatsApp fornecem mensagens de texto criptografadas; as ferramentas Facetime, Signal, Firefox Hello, e Google Hangouts também fornecem videoconferência seguras. Já e-mails, telefonemas comuns e SMS não fornecem uma segurança forte. Sem a criptografia, todos os dados pessoais que você enviar para um endereço web estarão em risco. Se há um pequeno cadeado localizado ao lado da URL, aí sim a criptografia está ativada.

Até mesmo as redes Wi-Fi abertas podem ser utilizadas por terceiros para monitorar as chamadas que não utilizam criptografia segundo Fabricio Tamusiunas, Gerente de Projetos do NIC.br. Qualquer um pode, com um notebook e os programas corretos, capturar uma chamada de voz pela internet – VoIP – aberta em uma rede Wi-Fi e grampear. “Quanto ao Wi-Fi particular, é importante que o usuário utilize sempre WPA2 na sua rede, pois isto evita que outras pessoas capturem e analisem o tráfego através da sua rede sem fio. Quanto a redes de operadoras de celular, o tráfego passa necessariamente pela infraestrutura dessas empresas, sendo este um ponto que pode ser usado para o monitoramento das chamadas sem criptografia”.

Como fazer uso da criptografia?

A forma mais simples de fazer uso da criptografia é optar por programas que utilizam o recurso, como WhatsApp e Telegram, por exemplo, e só inserir seus dados sigilosos em sites com certificado de segurança digital (o cadeado mencionado acima). Segundo Tamusiunas, o mais indicado é dar preferência para programas que usem criptografia nas chamadas e que entreguem o tráfego de mídia diretamente para o dispositivo de quem se deseja falar, sem passar necessariamente pela rede do provedor de serviço VoIP.

A outra forma é fazer uso de programas de VPN. O termo VPN vem de Virtual Private Network, ou rede privada virtual na tradução livre do português. Toda vez que se conecta a uma rede comum – como as das nossas casas – o usuário recebe um endereço do servidor de acesso, chamado IP, sigla para Internet Protocol ou Protocolo de internet. Uma vez atrelado a este endereço, todo o movimento feito pelo usuário na internet será identificado, inclusive pelos servidores no meio do caminho, que podem visualizar as informações transmitidas pela conexão. Nesse sentido, a VPN é uma forma de isolar essas conexões dentro de um túnel. Do ponto de vista de um observador externo, não é possível ver o que esta lá dentro. Tal qual a criptografia, não é 100%, mas assim é a segurança na era digital: várias soluções combinadas para um único fim: ter privacidade.

Tamusiunas, do NIC.br, alerta que a criptografia dentro da VPN vai depender mais de onde está o servidor de VPN do que do programa em si. “A VPN pode garantir criptografia dos dados até o servidor de VPN, porém ele não garante criptografia entre o servidor de VPN e a outra ponta da chamada. Quanto a VPN é sempre importante ter uma também uma coisa em mente: ter uma rede confiável para pode fechar a VPN é muito importante. Alguns serviços gratuitos de VPN podem gerar uma dor de cabeça desnecessária ao usuário. Quando houve o bloqueio do WhatsApp no Brasil, alguns usuários começaram a usar serviços de VPN gratuitos para burlar o bloqueio. Alguns destes usuários tiveram surpresas desagradáveis ao saber que suas imagens compartilhadas podiam ficar com terceiros”.

Existem também programas específicos, como por exemplo o serviço de e-mail criptografado ProtonMail, que recentemente se tornou aberto para todos os usuários interessados e possui versões para Android ou iOS. Ou, ainda, soluções de hardware como o smartphone Blackphone, um aparelho que funciona com Android e faz criptografia de textos, ligações e até chamadas por vídeos.

Fonte: Ig